Documentar é a chave de um bom PenTester, afinal não adianta saber todas as vulnerabilidades de determinado sistema ou aplicação e não conseguir sequer explicar ao seu cliente ou chefe o que de fato foi testado, qual tipo de vulnerabilidade foi descoberta, o que fazer diante dessa descoberta, mitigar riscos, qual ISO é representada no ambiente situado.

Nesse ponto, não vamos estender as informações, apenas expor o que de fato é necessário saber para partir pra documentação dos exploits. Então caso tenha curiosidade pesquise um pouco sobre cada ferramenta citada, ou até mesmo sobre a ISO 27001.

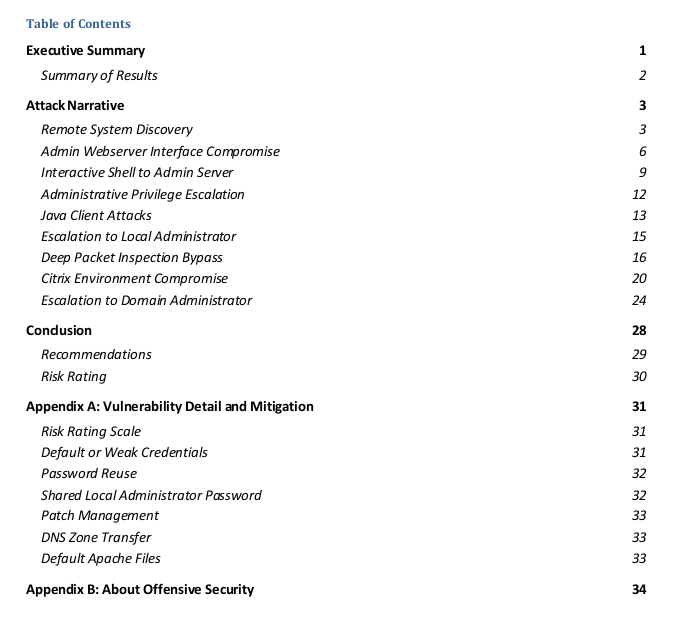

Um ponto base em comum de diversas plataformas que ensinam e auxiliam em cursos é o documento padrão do Offensive Security, onde nele temos uma certa padronização do que é essencial de ser documentado. O conteúdo está em inglês, mas os tópicos são bem notórios.

Algumas ferramentas são bem úteis no processo de documentação, como

Cherrytree e até mesmo os mais comuns para qualquer tipo de documento, planilhas em Microsoft Excel, Planilhas Google, Google Documentos, Microsoft Word, LibreOffice.

Cherrytree e até mesmo os mais comuns para qualquer tipo de documento, planilhas em Microsoft Excel, Planilhas Google, Google Documentos, Microsoft Word, LibreOffice.

Use o que for conveniente.

Como também existem ferramentas já automatizadas como

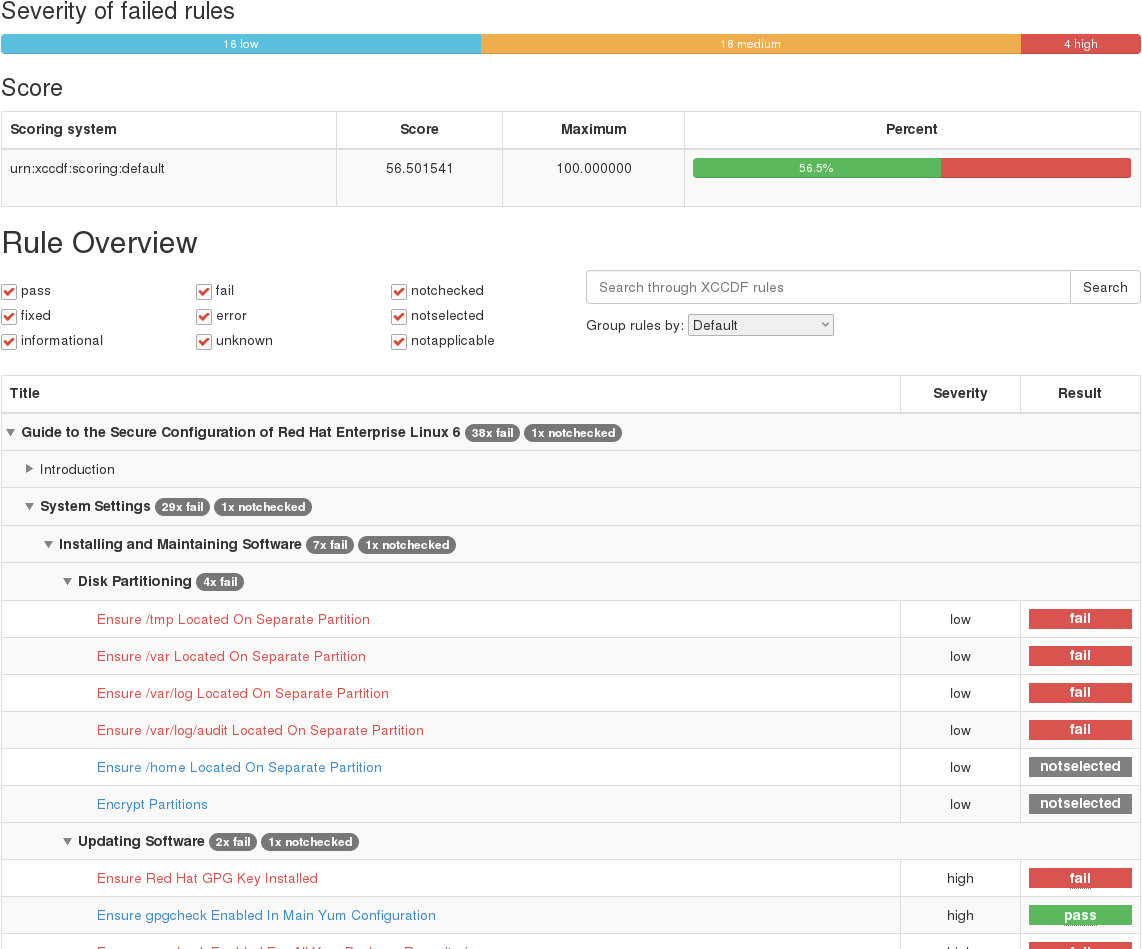

OpenScap, que é uma ferramenta de vulnerabilidade para multiplataformas que resume as vulnerabilidades e ações mitigadoras em um relatório, da forma que for melhor para o usuário, em pdf, xml, html, abaixo uma imagem mostrando como é a estrutura de relatórios da ferramenta.

OpenScap, que é uma ferramenta de vulnerabilidade para multiplataformas que resume as vulnerabilidades e ações mitigadoras em um relatório, da forma que for melhor para o usuário, em pdf, xml, html, abaixo uma imagem mostrando como é a estrutura de relatórios da ferramenta.